Bei einer Recherche zum OCPP Protokoll, welches essenziell für die Elektroautoladeinfrastruktur ist, entdecke ich auf einer öffentlich zugänglichen Ladesäule in Süddeutschland RFID-UIDs von vielen hundert Kunden. Ich analysiere, ob diese potenziell missbraucht werden könnten, um auf Rechnung anderer Kunden zu laden. Ich beleuchte Fragen zur Sicherheit und Authentifizierung in der Ladeinfrastruktur für Elektroautos.

Wie kommt es zu dem Thema?

Ich habe mein Auto Ende letzten Jahres gegen ein Elektroauto getauscht und inzwischen die Ladeinfrastruktur in vielen verschiedenen EU-Ländern kennengelernt. Dabei hat mich interessiert, wie das Zusammenspiel zwischen Ladepunktbetreibern (CPOs), Elektromobilitätsprovidern (eMSPs) und Ladehubs funktioniert. Als Nutzer von öffentlichen Ladesäulen bekommt man davon kaum etwas mit.

Grundsätzlich nutzen die Elektroladesäulen das OCPP (Open Charge Point Protocol), um mit einem dahinterliegenden Abrechnungssystem zu kommunizieren. Dieses System authentifiziert den Kunden und rechnet den Ladevorgang ab. Falls das Abrechnungssystem den Kunden nicht direkt kennt, wird die Anfrage über das OCPI (Open Charge Point Interface) an weitere E-Mobility Service Provider weitergeleitet. Einer dieser Partner, der den Kunden kennt, übernimmt dann die Authentifizierung und Abrechnung.

Es gibt verschiedene Möglichkeiten, wie sich Kunden an einem Ladepunkt authentifizieren können. Dazu gehören die Nutzung einer App oder einer RFID-Karte, die entweder vom Ladepunktbetreiber selbst oder von einem E-Mobility Service Provider stammt. Auf eine weniger verbreitete Methode werde ich später noch eingehen.

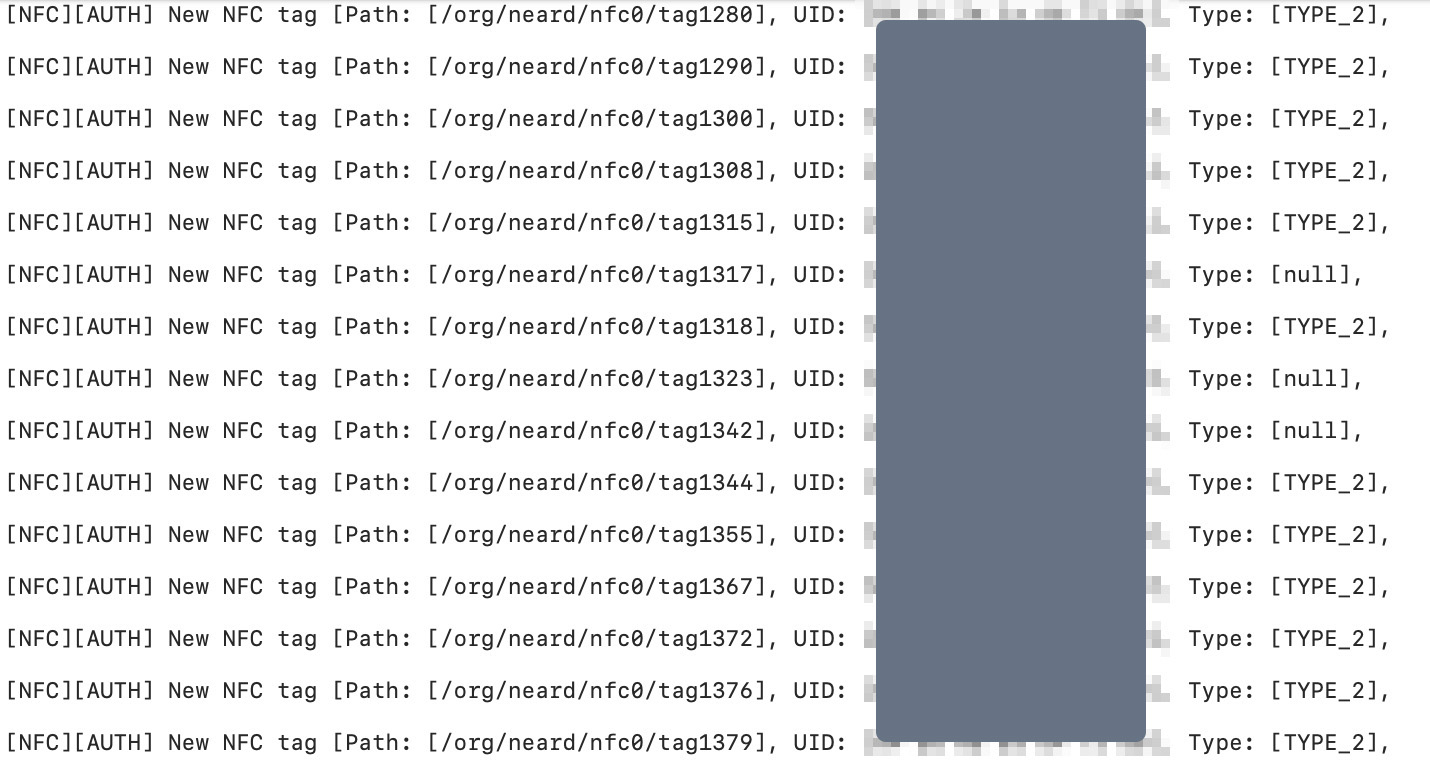

Wenn ein Kunde seine RFID-Karte an die Ladesäule anhält, wird die eindeutige Kartennummer, die UID (unique identifier) ausgelesen. Über das OCPP wird dann die Kommunikation zum Ladenetzbetreiber und gegebenenfalls über OCPI zu weiteren E-Mobility Service Providern gestartet.

Was ist passiert?

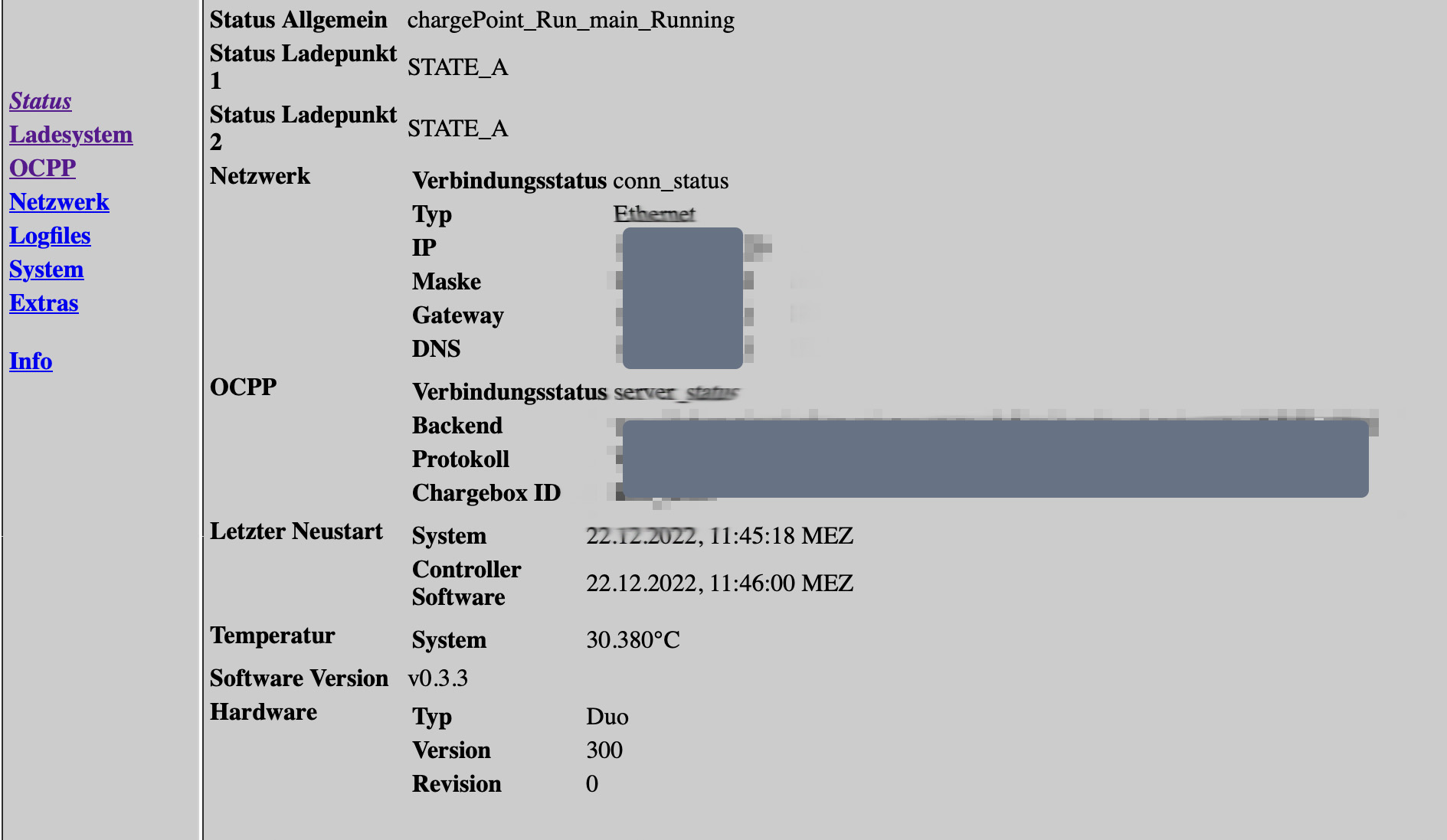

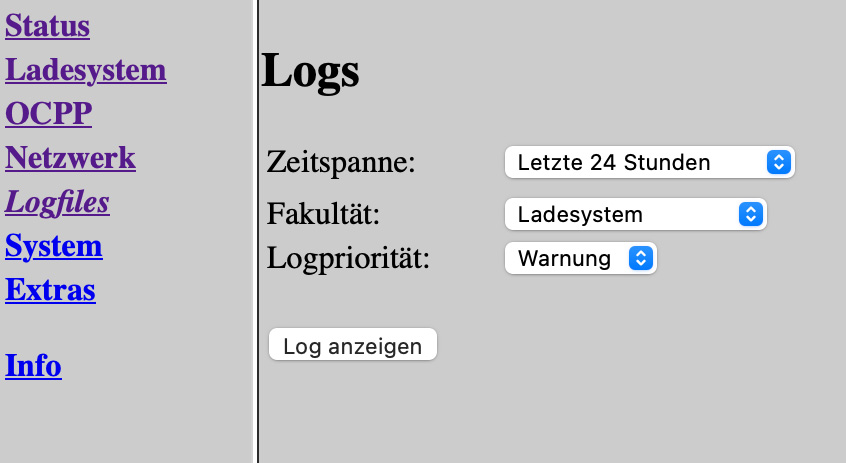

Ich bin also auf das ungesicherte Backend einer Ladesäule in Süddeutschland gestoßen, in deren Logs sich mehrere hundert UIDs der Kunden aus den letzten Monaten befanden.

Im Webinterface der Ladesäule war die europaweit gültige EVSE-ID zu finden. Somit war die Betreiberkennung sowie die Stations-ID klar und ich konnte die Ladesäule auch auf den Ladekarten finden.

Warum sind öffentlich herumliegende UIDs ein Problem?

Vor einigen Jahren wurde auf einem CCC-Kongress diskutiert, dass bei der Verwendung von RFID-Ladekarten nur die UID als Identifikationsmerkmal übertragen wird. Ich frage mich, ob sich seitdem etwas geändert hat? Ich möchte überprüfen, ob meine neue eMSP-Ladekarte potenziell gefährdet ist und jemand auf meine Kosten laden könnte, wenn er meine UID kennt, oder meine UID bei einem eben solchen Datenleck veröffentlicht werden würde.

Mit einem Freund analysiere ich meine Ladekarte, um festzustellen, ob sie außer der UID noch weitere Informationen enthält, die eine Identifikation des Kunden ermöglichen würde. Wir entdecken jedoch auf den ersten Blick keine solchen Informationen. Die Karte ist einfach eine DESFIRE-Karte mit einer 7byte UID.

Wir überlegen uns, ob unser DESFIRE-Kartentyp am Lesegerät der Ladesäule ein wichtiges Erkennungsmerkmal ist? In der FAQ eines großen Ladesäulenherstellers sind aber eine Vielzahl kompatibler Kartentypen aufgeführt und deshalb vermuten wir, dass die Ladesäulen aus Kompatibilitätsgründen alle möglichen Roamingkarten unterstützen wird. Wir programmieren den Flipper Zero mit einem Datensatz meiner UID und unterschiedlichen Kartentypkennungen (DESFIRE und Mifare Classic).

Obwohl die Analyse meiner Karte durch den Proxmark3 zeigt, dass die Karte noch mehr Informationen enthält als nur die UID, probieren wir es nur mit dem super reduzierten Datensatz aus UID und Kartentyp auf dem Flipper Zero.

Wir besuchen mit dem Flipper Zero verschiedene Ladestationen und konnten alle erfolgreich freischalten. Lediglich bei einem ABB-Lader war scheinbar die Kartentypkennung der DESFIRE-Karte notwendig. Aber deshalb haben wir vorher ja die verschiedenen Datensätze vorbereitet und so konnten wir auch die Säule freischalten.

Welche Fragen gilt es zu klären?

Die Verwendung von UIDs als alleiniges Identifikationsmerkmal bei RFID-Karten ist bekanntermaßen unsicher. Das alleine hätte keinen Blogartikel verdient. Jedoch wirft die Veröffentlichung vieler UIDs neue Fragen auf:

- Wie gehen die beteiligten Parteien der Ladeinfrastruktur mit der Kompromittierung von Karten-UIDs um?

- Werden Prozesse eingeleitet, um Kunden neue Karten auszustellen oder um zu überprüfen, ob die UIDs bereits missbraucht wurden?

- Stellen eMSPs sicher, dass angeschlossene CPOs Mindestsicherheitsstandards einhalten?

Eine offene Backend-Verbindung ist zwar ärgerlich, sollte aber kein Problem sein, solange entsprechende Maßnahmen ergriffen werden, um Schäden für Kunden zu vermeiden und aus dem Vorfall zu lernen.

Was passiert jetzt?

Ich kontaktiere den Betreiber der Ladestation (CPO) sowie den zugehörigen Mobilitätsdienstleister (EMSP) und weise sie auf das Problem hin. Es ist mir nicht bekannt, ob es eine zentrale Stelle gibt, die sich speziell um solche Datenlecks kümmert. Ob es sich bei den UIDs der Karten um personenbezogene Daten laut DSGVO handelt, weiß ich zu dem Zeitpunkt noch nicht.

Der Säulenbetreiber

Ich kontaktiere den Säulenbetreiber per E-Mail und teile ihm meine Analyse mit. Nachdem er sich bedankt hat, versichert er mir, dass er seinen Dienstleister für die Ladeinfrastruktur kontaktieren wird. Kurz darauf bemerke ich, dass das Backend nicht mehr öffentlich zugänglich ist. Auf Nachfrage, was nun mit den betroffenen UIDs passiert ist, erhalte ich aber keine Antwort.

Der Betreiber des direkt angebundenen Abrechnungssystems

Ich kontaktiere die Firma und bitte um einen Securitykontakt, erhalte aber eine Woche lang keine Rückmeldung. Ich sende meine Analyse an die info@ E-Mail-Adresse auf deren Homepage, jedoch bekomme ich auch hier keine Antwort.

Jetzt übernimmt ein Redakteur von Golem.de die Kommunikation und bringt endlich Schwung in die Sache. Ich persönlich erhalte aber auch im weiteren Verlauf nie eine Antwort von dem EMSP.

Datenschutzrelevanz von RFID-Karten und deren UIDs: Journalist von Golem.de stellt wichtige Frage

Mir ist wichtig, dass den betroffenen Kunden die Karten ausgetauscht werden. Gegenüber Golem.de sagt der eMSP, dass die Kartenausgebenden EMSP informiert werden, es aber im Ermessen der jeweiligen Firmen ist, die Karten auszutauschen. Man hätte aber die Karten auf mögliche betrügerische Aktivitäten geprüft.

Insgesamt waren 372 Karten betroffen, die seit dem 01.07.2022 an der betroffenen Ladestation geladen haben.

Ob wirklich Karten getauscht wurden/werden kann ich nicht nachvollziehen. Ich hoffe es aber schwer für die betroffenen Kunden.

Der Journalist von Golem.de geht einer wichtigen Frage nach: Handelt es sich bei RFID-Karten UIDs um personenbezogene Daten nach der Datenschutzgrundverordnung und hätte eine Meldung an den zuständigen Landesdatenschutzbeauftragten erfolgen müssen?

Der Abrechnungssystembetreiber sieht die RFID-Karten UIDs nur als „technische Information“, und damit nicht DSGVO relevant, während die Datenschutzbehörden NRW, Bayern und Berlin die datenschutzrechtliche Relevanz positiv bewerten: Die UIDs ermöglichen die Erstellung von Bewegungsprofilen der Kunden und bergen ein Missbrauchspotenzial.

Wie lösen wir das Problem, dass unsere Ladeinfrastruktur nicht zeitgemäß betrieben wird?

Vermutlich gar nicht.

Die Entstehung der europäischen Ladeinfrastruktur geht auf eine Zeit zurück, in der Strom noch günstig war und viele CPOs ihn einfach verschenkt haben, da die Abrechnung zu teuer war. So z.B. bei meinen lokalen Stadtwerken, wo ich 2015 für ein Pfand von 10€ einfach eine RFID-Ladekarte mit unbegrenztem Ladevolumen bekommen habe.

Die Zunahme von Elektrofahrzeugen, gestiegene Strompreise und die erhöhte Auslastung der Ladestationen haben jedoch dazu geführt, dass die kostenlosen Lademöglichkeiten verschwanden. Die RFID-basierte Authentifizierungsmethode bleibt aber weiterhin bestehen. Bei meiner Recherche fand ich ein weiteres Problem: Für öffentlich geförderte Säulen ist das Laden mit RFID-Karten ohne Hinweis auf eine sichere Authentifizierungsmethode sogar Bestandteil der Förderrichtlinien.

Vertragsbasiertes Laden

https://bmdv.bund.de/SharedDocs/DE/Anlage/G/fuenfter-aufruf-antragseinreichung-foerderrichtlinie-ladeinfrastruktur-e-fahrzeuge-anhang-drei.pdf?__blob=publicationFile

Die geförderte Ladeinfrastruktur muss vertragsbasiertes Laden ermöglichen. Hierbei ist an

Ladeinfrastruktur mit einer Ladeleistung ab 3,7 Kilowatt mindestens der Zugang per RFID-Karte

(Multi Standard, Mifare und vergleichbare Standards) und Smartphone-Apps zu ermöglichen.

Darüber hinaus können zusätzliche Authentifizierungs- und Abrechnungsmöglichkeiten (z.B.

ISO/IEC 15118, Power Line Communication) angeboten werden.

Das vorhandene System ist flächendeckend im Einsatz und wird nicht so schnell ersetzt werden können, da eine EU-weite Kompatibilität aufrechterhalten werden muss. Es ist wichtig, dass auch im EU-Ausland geladen werden kann und EU-Ausländer unsere Ladeinfrastruktur nutzen können.

Aktuell ist es für Elektroautofahrer unrealistisch, sich alleine auf das sichere PKI-basierte Authentifizierungssystem „Plug&Charge“ zu verlassen, da nur eine Handvoll EMSPs und CPOs dies unterstützen und der Standard auch in den Fahrzeugen via entsprechender Hardware implementiert sein muss. Das kartenbasierte Authentifizierungssystem bleibt somit die gängige Methode, was das Risiko eines Missbrauchs der Karten UID durch Dritte birgt. Sich alleine auf Ladeapps zu verlassen hat mir persönlich erhebliche Schwierigkeiten bei meiner Reise nach Norwegen bereitet, wie ich hier beschrieben habe. Somit wird uns das kartenbasierte Laden noch eine gute Zeit erhalten bleiben.

Vielen lieben Dank an Moritz Tremmel von Golem.de für die Hilfe. Seinen Artikel zu dem Thema findet ihr hier.